Exercices 1 à 18

Exercices transversaux

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

Les exercices transversaux sont des exercices qui mélangent les notions de plusieurs chapitres.

Cette banque d'exercices peut être utilisée indépendamment de la progression suivie en classe : vous pouvez piocher dedans dans l'ordre que vous le souhaitez en fonction de ce que vous voulez travailler.

Chaque exercice est accompagné de la liste des chapitres concernés pour vous permettre de mieux les retrouver.

Ces exercices sont, par nature, plus complexes et permettent alors de valider la compréhension des notions et les raisonnements associés.

Cette banque d'exercices peut être utilisée indépendamment de la progression suivie en classe : vous pouvez piocher dedans dans l'ordre que vous le souhaitez en fonction de ce que vous voulez travailler.

Chaque exercice est accompagné de la liste des chapitres concernés pour vous permettre de mieux les retrouver.

Ces exercices sont, par nature, plus complexes et permettent alors de valider la compréhension des notions et les raisonnements associés.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

1

Chapitres • 2. Nombres complexes : point de vue géométrique • 6. Calcul matriciel

Soient n un entier naturel supérieur ou égal à 2 et \omega le nombre complexe \omega=\mathrm{e}^{\normalsize{\tfrac{2 \mathrm{i} \pi}{n}}}.

1. Justifier que, pour tout entier k compris entre 0 et n-1 on a \overline{\omega^{k}}=\frac{1}{\omega^{k}}.

2. Soit \text{A} la matrice carrée d'ordre n définie par :

Soit \mathrm{B}=\mathrm{A} \overline{\mathrm{A}}dont on note b_{i,j} les coefficients.

\mathrm{A}=\left(\begin{array}{ccccc}1 & 1 & 1 & \dots & 1 \\ 1 & \omega & \omega^{2} & \dots & \omega^{n-1} \\ 1 & \omega^{2} & \omega^{4} & \dots & \omega^{2(n-1)} \\ 1 & \omega^{3} & \omega^{6} & \dots & \omega^{3(n-1)} \\ \dots & \dots & \dots & \dots & \dots \\ 1 & \omega^{n-1} & \omega^{2(n-1)} & \dots & \omega^{(n-1)^{2}}\end{array}\right).

La matrice \overline{\mathrm{A}} est obtenue en conjuguant chacun des coefficients de la matrice \text{A}.Soit \mathrm{B}=\mathrm{A} \overline{\mathrm{A}}dont on note b_{i,j} les coefficients.

a. Montrer que, pour tous entiers i et j compris entre 1 et n, le coefficient b_{i,j} vérifie b_{i, j}=\mathop{\sum}\limits_{k=1}\limits^{n}\left(\omega^{i-j}\right)^{k-1}.

Aide

On pourra remarquer que le coefficient a_{i,j} vaut \omega^{(i-1)(j-1)}.

3. En déduire que la matrice \text{A} est inversible et déterminer \mathrm{A}^{-1}.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

2

Chapitres • 3. Divisibilité dans \boldsymbol{\mathbb{Z}} • 6. Calcul matriciel

Soient \text{A} et \text{B} deux matrices carrées d'ordre 2 à coefficients réels.

On note \mathrm{A}=\left(\begin{array}{ll}a & b \\ c & d\end{array}\right) et \mathrm{B}=\left(\begin{array}{ll}e & f \\ g & h\end{array}\right).

1. a. Montrer que \operatorname{det}(\mathrm{AB})=\operatorname{det}(\mathrm{A}) \operatorname{det}(\mathrm{B}).

b. Montrer que si \text{A} est inversible, alors a d-b c \neq 0 et \mathrm{A}^{-1}=\frac{1}{a d-b c}\left(\begin{array}{cc}d & -b \\ -c & a\end{array}\right).

a. Justifier que \operatorname{det}(\mathrm{A}) est un nombre entier.

b. On souhaite que \text{A} soit inversible et que \mathrm{A}^{-1} ait des coefficients entiers.

Montrer à l'aide de la question 1. a. que si ces deux conditions sont vérifiées, alors \operatorname{det}(\mathrm{A})=\operatorname{det}\left(\mathrm{A}^{-1}\right)=\pm 1.

Montrer à l'aide de la question 1. a. que si ces deux conditions sont vérifiées, alors \operatorname{det}(\mathrm{A})=\operatorname{det}\left(\mathrm{A}^{-1}\right)=\pm 1.

c. Montrer à l'aide de la question 1. b. que la réciproque est également vraie, c'est‑à‑dire que si \text{A} est une matrice à coefficients entiers vérifiant \operatorname{det}(\mathrm{A})=\operatorname{det}\left(\mathrm{A}^{-1}\right)=\pm 1, alors la matrice \text{A} est inversible et \mathrm{A}^{-1} est à coefficients entiers.

Remarque

Ce résultat reste vrai pour une matrice carrée d'ordre supérieur à 2.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

3

Chapitres • 1. Nombres complexes : point de vue algébrique • 6. Calcul matriciel

Soit \text{A} une matrice carrée d'ordre 2 dont les coefficients sont des nombres complexes.

La matrice \overline{\mathrm{A}} est obtenue en conjuguant chacun des coefficients de la matrice \text{A}.

Montrer que \overline{\operatorname{det}(\mathrm{A})}=\operatorname{det}(\overline{\mathrm{A}}).

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

4

Chapitres • 1. Nombres complexes : point de vue algébrique • 3. Divisibilité dans \boldsymbol{\mathbb{Z}} • 6. Calcul matriciel

Soient la matrice \mathrm{A}=\left(\begin{array}{cc}0 & -1 \\ 1 & 0\end{array}\right) et la matrice \mathrm{D}=\left(\begin{array}{cc}\mathrm{i} & 0 \\ 0 & -\mathrm{i}\end{array}\right).

Partie A : Diagonalisation de la matrice \mathbf{A}

1. Soit \text{P} la matrice à coefficients complexes \left(\begin{array}{cc}1 & 1 \\ -\mathrm{i} & \mathrm{i}\end{array}\right).

Calculer \mathrm{P} \times\left(\begin{array}{cc}1 & \mathrm{i} \\ 1 & -\mathrm{i}\end{array}\right) et en déduire l'expression de \mathrm{P}^{-1}.

2. Montrer que \mathrm{A}=\mathrm{PDP}^{-1}.

Partie B : Détermination de \mathbf{A}^{\boldsymbol{n}}

On considère dans cette partie un entier naturel n.

1. Montrer par récurrence que pour tout n \in \mathbb{N} :

\mathrm{A}^{n}=\mathrm{PD}^{n} \mathrm{P}^{-1}.

2. Montrer par récurrence que pour tout n \in \mathbb{N} :

\mathrm{D}^{n}=\left(\begin{array}{cc}\mathrm{i}^{n} & 0 \\ 0 & (-\mathrm{i})^{n}\end{array}\right).

3. a. On suppose dans cette question seulement que n \equiv 0[4].

Montrer alors que \mathrm{D}^{n}=\left(\begin{array}{ll}1 & 0 \\ 0 & 1\end{array}\right).

b. Déterminer de la même manière une expression de \mathrm{D}^{n} lorsque n \equiv 1[4], n \equiv 2[4] et n \equiv 3[4].

c. Déterminer alors une expression de \mathrm{A}^{n} dans chacun de ces quatre cas.

4. Déterminer la matrice \mathrm{A}^{2019}.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

5

Chapitres • 1. Nombres complexes : point de vue algébrique • 7. Suites et matrices

On considère deux suites de nombres complexes (z_n) et (z^{\prime}_n) définies par z_0=1 , z^{\prime}_0=\mathrm{i} et, pour tout entier n \in \mathbb{N} :

\left\{\begin{aligned}z_{n+1}&=(9-4 \mathrm{i}) z_{n}+(-3+2 \mathrm{i}) z_{n}^{\prime} \\ z_{n+1}^{\prime}&=(18-12 \mathrm{i}) z_{n}+(-6+6 \mathrm{i}) z_{n}^{\prime}\end{aligned}\right..

1. Calculer z_1 et z^{\prime}_1.

2. Justifier que ce système s'écrit sous la forme matricielle \mathrm{Z}_{n+1}=\mathrm{A} \times \mathrm{Z}_{n}, où \mathrm{Z}_{n+1}, \mathrm{Z}_{n} et \text{A} sont trois matrices dont on explicitera les coefficients.

3. Montrer par récurrence que pour tout n \in \mathbb{N} :

\mathrm{Z}_{n}=\mathrm{A}^{n} \times \mathrm{Z}_{0}.

4. On cherche dans cette partie à déterminer les coefficients de la matrice \mathrm{A}^{n}.

a. Soit la matrice \mathrm{P}=\left(\begin{array}{ll}1 & 2 \\ 3 & 4\end{array}\right).

Justifier que \text{P} est inversible puis déterminer \mathrm{P}^{-1}.

b. Montrer que \mathrm{A}=\mathrm{PDP}^{-1} où \mathrm{D}=\left(\begin{array}{cc}2 \mathrm{i} & 0 \\ 0 & 3\end{array}\right).

c. En utilisant un raisonnement par récurrence, montrer que, pour tout n \in \mathbb{N}, \mathrm{A}^{n}=\mathrm{PD}^{n} \mathrm{P}^{-1}.

d. Déterminer, pour tout n \in \mathbb{N}, les coefficients de la matrice \mathrm{D}^{n} puis en déduire ceux de la matrice \mathrm{A}^{n}.

e. Exprimer, pour tout n \in \mathbb{N}, z_n et z^{\prime}_n en fonction de n.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

6

Chapitres • 3. Divisibilité dans \boldsymbol{\mathbb{Z}} • 6. Calcul matriciel

On considère un graphe à dix sommets correspondant aux entiers de 1 à 10.

Pour deux sommets a et b, il existe une arête allant de a vers b si a divise b.

1. Ce graphe peut‑il être complet ? Justifier.

2. Représenter ce graphe.

Cliquez pour accéder à une zone de dessin

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

7

Chapitres • 1. Nombres complexes : point de vue algébrique • 3. Divisibilité dans \boldsymbol{\mathbb{Z}}

On cherche dans cet exercice à résoudre dans \mathbb{C} l'équation (\mathrm{E}): 4 z^{3}-8 z^{2}-27 z-20=0.

Partie A : Recherche d'une solution « évidente »

On cherche dans cette partie à déterminer une solution rationnelle de l'équation.

1. Montrer que 0 n'est pas une solution de l'équation.

2. Justifier que s'il existe deux entiers relatifs non nuls p et q premiers entre eux tels que z=\frac{p}{q} soit une solution de l'équation, alors p\,|\,20 et q\,|\,4.

3. En déduire les valeurs possibles d'une solution rationnelle de l'équation (\mathrm{E}).

4. Déterminer une solution de l'équation (\mathrm{E}).

1. À l'aide de la solution déterminée à la question 4. de la partie A, déterminer une factorisation de

4 z^{3}-8 z^{2}-27 z-20=0.

2. Déterminer alors l'ensemble des solutions de l'équation (\mathrm{E}).

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

8

Chapitres • 1. Nombres complexes : point de vue algébrique • 6. Calcul matriciel

Soient a et b deux nombres réels. Tout nombre complexe z = a + \mathrm{i}b peut s'écrire de manière unique sous la forme matricielle suivante : \mathrm{A}=\left(\begin{array}{cc}a & -b \\ b & a\end{array}\right).

1. Soient c et d deux nombres réels et z^\prime le nombre complexe défini par z^{\prime} = c + \mathrm{i}d.

Écrire la matrice correspondant au nombre complexe z^\prime puis vérifier que l'addition et la mutiplication matricielles sont naturellement compatibles avec celles définies sur \mathbb{C}.

2. Écrire la matrice \text{B} correspondant au nombre complexe \overline{z^{\prime}}.

3. Calculer le produit \text{AB}. Quel résultat retrouve‑t‑on ?

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

9

Chapitres • 2. Nombres complexes : point de vue géométrique • 6. Calcul matriciel

On considère la définition des nombres complexes écrits sous forme matricielle décrite dans l'exercice précédent.

1. Soit \theta \in \mathbb{R}. Écrire la matrice associée au nombre complexe \mathrm{e}^{\mathrm{i}\theta}.

2. La matrice obtenue correspond à celle d'une transformation géométrique du plan muni d'un repère orthonormé direct (\mathrm{O}\,;\overrightarrow{i}\,,\overrightarrow{j}). Laquelle ?

3. Conjecturer alors, pour tout entier relatif n, une expression de la matrice associée au nombre (\mathrm{e}^{\mathrm{i} \theta})^{n}.

Démontrer cette conjecture.

4. Retrouver alors la formule de Moivre.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

10

Chapitres • 2. Nombres complexes : point de vue géométrique • 3. Divisibilité dans \boldsymbol{\mathbb{Z}}

On considère le plan complexe muni d'un repère orthonormé (\mathrm{O}\,;\overrightarrow{u}\,,\overrightarrow{v}) et on définit, pour tout k \in \mathbb{N}, le point \mathrm{M}_k d'affixe z_{k}=\mathrm{e}^{\mathrm{i} \normalsize{\tfrac{k \pi}{3}}}?

1. Calculer l'affixe de \mathrm{M}_0 et de \mathrm{M}_6.

2. Pour tout entier k \in\{0\,; \ldots ; 5\}, placer \mathrm{M}_k dans le plan.

2. Pour tout entier k \in\{0\,; \ldots ; 5\}, placer \mathrm{M}_k dans le plan.

3. Compléter la congruence 2\,020 \equiv \ldots[6].

4. En déduire, sous forme algébrique, l'affixe de \mathrm{M}_{2\,020}.

4. En déduire, sous forme algébrique, l'affixe de \mathrm{M}_{2\,020}.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

11

Chapitres • 1. Nombres complexes : point de vue algébrique • 6. Calcul matriciel

Soient a et b deux nombres réels et on note z et z^\prime deux nombres complexes vérifiant :

\left\{\begin{aligned}z&=2 a-b+2+\mathrm{i}(a+3 b-1) \\ z^{\prime}&=-a+b+20+\mathrm{i}(2 a+7 b+7)\end{aligned}\right..

On cherche à déterminer à quelle(s) condition(s) les nombres z et z^\prime sont égaux.

1. Justifier que z et z^\prime sont égaux si, et seulement si, a et b sont solutions du système \left\{\begin{aligned}3 a-2 b&=18 \\ -a-4 b&=8\end{aligned}\right..

2. Écrire ce système sous la forme \mathrm{AX}=\mathrm{B}, où \mathrm{A}, \mathrm{X} et \mathrm{B} sont trois matrices qu'on déterminera.

2. Écrire ce système sous la forme \mathrm{AX}=\mathrm{B}, où \mathrm{A}, \mathrm{X} et \mathrm{B} sont trois matrices qu'on déterminera.

3. Résoudre ce système et répondre au problème posé en explicitant z et z^\prime.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

12

Chapitres • 1. Divisibilité dans \boldsymbol{\mathbb{Z}} • 6. Calcul matriciel

Inverse d'une matrice modulo 5.

Soient \text{A} et \text{B} deux matrices dont les coefficients sont donnés modulo 5.

On donne \mathrm{A}=\left(\begin{array}{cc}4 & 1 \\ -4 & 1\end{array}\right) et \mathrm{B}=\left(\begin{array}{cc}1 & -1 \\ 4 & 4\end{array}\right).

1. Montrer que \mathrm{A} \times \mathrm{B}=\left(\begin{array}{ll}8 & 0 \\ 0 & 8\end{array}\right)=\left(\begin{array}{ll}3 & 0 \\ 0 & 3\end{array}\right).

2. Déterminer un inverse de 3 modulo 5.

2. Déterminer un inverse de 3 modulo 5.

3. En déduire que \text{A} est inversible et que \mathrm{A}^{-1}=\left(\begin{array}{cc}2 & -2 \\ 3 & 3\end{array}\right).

Remarque

On trouvera une généralisation de ce résultat dans l'exercice suivant.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

13

Chapitres • 4. \mathbf{PGCD} et applications • 6. Calcul matriciel

Inverse d'une matrice modulo \boldsymbol{n}

Soit n un entier naturel supérieur ou égal à 2 et soient a, b, c et d quatre entiers donnés modulo n.

Soient \text{A} la matrice \left(\begin{array}{ll}a & b \\ c & d\end{array}\right) et\text{ B} la matrice \left(\begin{array}{cc}d & -b \\ -c & a\end{array}\right).

On note \operatorname{det}(\mathrm{A}) la quantité \operatorname{det}(\mathrm{A})=a d-b c.

1. Montrer que \mathrm{A} \times \mathrm{B}=\operatorname{det}(\mathrm{A}) \times\left(\begin{array}{ll}1 & 0 \\ 0 & 1\end{array}\right).

2. En déduire que si \operatorname{det}(\mathrm{A}) est inversible modulo n d'inverse \operatorname{det}(\mathrm{A})^{-1}, alors \text{A} est inversible.

Déterminer une écriture de \mathrm{A}^{-1}.

3. On suppose maintenant que \operatorname{det}(\mathrm{A}) n'est pas inversible modulo n. Montrer, en utilisant un raisonnement par l'absurde, que \text{A} ne peut pas être inversible.

On pourra admettre le résultat suivant : « Pour toutes matrices \text{A} et \text{B}, \operatorname{det}(\mathrm{AB})=\operatorname{det}(\mathrm{A}) \operatorname{det}(\mathrm{B}). »

2. En déduire que si \operatorname{det}(\mathrm{A}) est inversible modulo n d'inverse \operatorname{det}(\mathrm{A})^{-1}, alors \text{A} est inversible.

Déterminer une écriture de \mathrm{A}^{-1}.

3. On suppose maintenant que \operatorname{det}(\mathrm{A}) n'est pas inversible modulo n. Montrer, en utilisant un raisonnement par l'absurde, que \text{A} ne peut pas être inversible.

On pourra admettre le résultat suivant : « Pour toutes matrices \text{A} et \text{B}, \operatorname{det}(\mathrm{AB})=\operatorname{det}(\mathrm{A}) \operatorname{det}(\mathrm{B}). »

4. À quelle condition sur le couple (\operatorname{det}(\mathrm{A})\,; n) la matrice \text{A} est‑elle inversible ?

5. Déterminer un inverse modulo 8 de la matrice \left(\begin{array}{ll}2 & 1 \\ 1 & 3\end{array}\right).

6. Expliquer pourquoi la matrice \left(\begin{array}{ll}1 & 2 \\ 1 & 4\end{array}\right) n'est pas inversible modulo 8.

5. Déterminer un inverse modulo 8 de la matrice \left(\begin{array}{ll}2 & 1 \\ 1 & 3\end{array}\right).

6. Expliquer pourquoi la matrice \left(\begin{array}{ll}1 & 2 \\ 1 & 4\end{array}\right) n'est pas inversible modulo 8.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

14

Chapitres • 3. Divisibilité dans \boldsymbol{\mathbb{Z}} • 4. \mathbf{PGCD} et applications • 6. Calcul matriciel

D'après bac S, Métropole, juin 2019

Dans cet exercice, on étudie l'ensemble \text{S} des matrices qui s'écrivent sous la forme \mathrm{A}=\left(\begin{array}{ll}a & b \\ c & d\end{array}\right) où a, b, c et d appartiennent à l'ensemble \mathbb{Z} et vérifient : ad - bc = 1.

On note \text{I} la matrice identité d'ordre 2 : \mathrm{I}=\left(\begin{array}{ll}1 & 0 \\ 0 & 1\end{array}\right).

Partie A

1. Vérifier que la matrice \mathrm{A}=\left(\begin{array}{cc}6 & 5 \\ -5 & -4\end{array}\right) appartient à l'ensemble \text{S}.

2. Montrer qu'il existe exactement quatre matrices de la forme \mathrm{A}=\left(\begin{array}{ll}a & 2 \\ 3 & d\end{array}\right) appartenant à l'ensemble \text{S} puis les expliciter.

2. Montrer qu'il existe exactement quatre matrices de la forme \mathrm{A}=\left(\begin{array}{ll}a & 2 \\ 3 & d\end{array}\right) appartenant à l'ensemble \text{S} puis les expliciter.

3. a. Résoudre dans \mathbb{Z} l'équation (\mathrm{E}): 5 x-2 y=1.

On pourra remarquer que le couple (1\,; 2) est une solution particulière de cette équation.

b. En déduire qu'il existe une infinité de matrices de la forme \mathrm{A}=\left(\begin{array}{ll}a & b \\ 2 & 5\end{array}\right) qui appartiennent à l'ensemble \text{S}.

Décrire ces matrices.

On pourra remarquer que le couple (1\,; 2) est une solution particulière de cette équation.

b. En déduire qu'il existe une infinité de matrices de la forme \mathrm{A}=\left(\begin{array}{ll}a & b \\ 2 & 5\end{array}\right) qui appartiennent à l'ensemble \text{S}.

Décrire ces matrices.

Dans cette partie, on note \mathrm{A}=\left(\begin{array}{ll}a & b \\ c & d\end{array}\right) une matrice appartenant à l'ensemble \text{S}. On rappelle que a, b, c et d sont des entiers relatifs tels que ad - bc = 1.

1. Justifier que les entiers a et b sont premiers entre eux.

2. Soit \text{B} la matrice \left(\begin{array}{cc}d & -b \\ -c & a\end{array}\right).

a. Calculer le produit \text{AB}. On admet que \mathrm{AB}=\mathrm{BA}.

b. En déduire que la matrice \text{A} est inversible et donner sa matrice inverse \mathrm{A}^{-1}.

c. Montrer que \mathrm{A}^{-1} appartient à l'ensemble \text{S}.

2. Soit \text{B} la matrice \left(\begin{array}{cc}d & -b \\ -c & a\end{array}\right).

a. Calculer le produit \text{AB}. On admet que \mathrm{AB}=\mathrm{BA}.

b. En déduire que la matrice \text{A} est inversible et donner sa matrice inverse \mathrm{A}^{-1}.

c. Montrer que \mathrm{A}^{-1} appartient à l'ensemble \text{S}.

3. Soient x et y deux entiers relatifs. On note x^\prime et y^\prime les entiers relatifs tels que \left(\begin{array}{l}x^{\prime} \\ y^{\prime}\end{array}\right)=\mathrm{A}\left(\begin{array}{l}x \\ y\end{array}\right).

a. Montrer que x=d x^{\prime}-b y^{\prime}.

On admet de même que y=a y^{\prime}-c x^{\prime}.

b. On note \text{D} le \text{PGCD} de x et y et on note \mathrm{D}^{\prime} le \text{PGCD} de x^{\prime} et y^{\prime}. Montrer que \mathrm{D}=\mathrm{D}^{\prime}.

4. On considère les suites d'entiers naturels (x_n) et (y_n) définies par x_{0}=2 019, y_{0}=673 et, pour tout entier naturel n, \left\{\begin{aligned}x_{n+1}&=2 x_{n}+3 y_{n} \\ y_{n+1}&=x_{n}+2 y_{n}\end{aligned}\right..

En utilisant la question précédente, déterminer, pour tout entier naturel n, le \text{PGCD} des entiers x_n et y_n.

a. Montrer que x=d x^{\prime}-b y^{\prime}.

On admet de même que y=a y^{\prime}-c x^{\prime}.

b. On note \text{D} le \text{PGCD} de x et y et on note \mathrm{D}^{\prime} le \text{PGCD} de x^{\prime} et y^{\prime}. Montrer que \mathrm{D}=\mathrm{D}^{\prime}.

4. On considère les suites d'entiers naturels (x_n) et (y_n) définies par x_{0}=2 019, y_{0}=673 et, pour tout entier naturel n, \left\{\begin{aligned}x_{n+1}&=2 x_{n}+3 y_{n} \\ y_{n+1}&=x_{n}+2 y_{n}\end{aligned}\right..

En utilisant la question précédente, déterminer, pour tout entier naturel n, le \text{PGCD} des entiers x_n et y_n.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

15

Chapitres • 1. Nombres complexes : point de vue algébrique • 3. Divisibilité dans \boldsymbol{\mathbb{Z}}

Étude des sommes de deux carrés par les entiers de Gauss

Partie A : Définition des entiers de Gauss

Soient a et b deux nombres entiers relatifs.

On appelle entier de Gauss tout nombre complexe z s'écrivant sous la forme z = a + \mathrm{i}b.

On note \mathbb{Z}[\mathrm{i}] l'ensemble des entiers de Gauss.

1. Le nombre \frac{100}{3+4 \mathrm{i}} est‑il un entier de Gauss ?

2. Justifier que si z \in \mathbb{Z}[\mathrm{i}], alors \overline{z} \in \mathbb{Z}[\mathrm{i}].

3. Montrer que la somme de deux entiers de Gauss est un entier de Gauss.

4. Montrer que le produit de deux entiers de Gauss est un entier de Gauss.

5. Si z est un entier de Gauss non nul, \frac{1}{z} est‑il un entier de Gauss ?

Soient a et b deux nombres entiers relatifs.

On appelle entier de Gauss tout nombre complexe z s'écrivant sous la forme z = a + \mathrm{i}b.

On note \mathbb{Z}[\mathrm{i}] l'ensemble des entiers de Gauss.

1. Le nombre \frac{100}{3+4 \mathrm{i}} est‑il un entier de Gauss ?

2. Justifier que si z \in \mathbb{Z}[\mathrm{i}], alors \overline{z} \in \mathbb{Z}[\mathrm{i}].

3. Montrer que la somme de deux entiers de Gauss est un entier de Gauss.

4. Montrer que le produit de deux entiers de Gauss est un entier de Gauss.

5. Si z est un entier de Gauss non nul, \frac{1}{z} est‑il un entier de Gauss ?

Partie B : Norme et applications

Si z est un entier de Gauss, on appelle norme la fonction \text{N} : z \longmapsto z \times \overline{z}.

1. Soient a et b deux entiers relatifs et z = a + \mathrm{i}b.

Déterminer \mathrm{N}(z) en fonction de a et b.

2. Montrer que si z et z^\prime sont deux entiers de Gauss, alors \mathrm{N}\left(z z^{\prime}\right)=\mathrm{N}(z) \mathrm{N}\left(z^{\prime}\right).

3. Première application

a. Montrer que, pour tous entiers relatifs a, b, c et d, \left(a^{2}+b^{2}\right)\left(c^{2}+d^{2}\right)=(a c-b d)^{2}+(a d+b c)^{2}.

b. Soient m et n deux entiers naturels s'écrivant comme la somme de deux carrés parfaits.

Montrer que m \times n s'écrit également comme la somme de deux carrés parfaits.

4. Seconde application

Soit z \in \mathbb{Z}[\mathrm{i}].

On dit que z est inversible dans \mathbb{Z}[\mathrm{i}] lorsqu'il existe un nombre complexe z^{\prime} \in \mathbb{Z}[\mathrm{i}] tel que z z^{\prime}=1.

Montrer que z \in \mathbb{Z}[\mathrm{i}] est inversible dans \mathbb{Z}[\mathrm{i}] si, et seulement si, z \in\{1\,;-1\,; \mathrm{i}\,;-\mathrm{i}\}.

Si z est un entier de Gauss, on appelle norme la fonction \text{N} : z \longmapsto z \times \overline{z}.

1. Soient a et b deux entiers relatifs et z = a + \mathrm{i}b.

Déterminer \mathrm{N}(z) en fonction de a et b.

2. Montrer que si z et z^\prime sont deux entiers de Gauss, alors \mathrm{N}\left(z z^{\prime}\right)=\mathrm{N}(z) \mathrm{N}\left(z^{\prime}\right).

3. Première application

a. Montrer que, pour tous entiers relatifs a, b, c et d, \left(a^{2}+b^{2}\right)\left(c^{2}+d^{2}\right)=(a c-b d)^{2}+(a d+b c)^{2}.

Remarque

Cette égalité est en réalité valable pour tous réels a, b, c et d et porte le nom d'identité de Lagrange.

b. Soient m et n deux entiers naturels s'écrivant comme la somme de deux carrés parfaits.

Montrer que m \times n s'écrit également comme la somme de deux carrés parfaits.

4. Seconde application

Soit z \in \mathbb{Z}[\mathrm{i}].

On dit que z est inversible dans \mathbb{Z}[\mathrm{i}] lorsqu'il existe un nombre complexe z^{\prime} \in \mathbb{Z}[\mathrm{i}] tel que z z^{\prime}=1.

Montrer que z \in \mathbb{Z}[\mathrm{i}] est inversible dans \mathbb{Z}[\mathrm{i}] si, et seulement si, z \in\{1\,;-1\,; \mathrm{i}\,;-\mathrm{i}\}.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

16

Chapitres • 4. \mathbf{PGCD} et applications • 6. Calcul matriciel

D'après bac S, Asie, juin 2015

Une équation de Pell‑Fermat

On dit qu'un entier naturel non nul \text{N} est un nombre triangulaire s'il existe un entier naturel n tel que \mathrm{N}=1+2+\ldots+n.

Par exemple, 10 est un nombre triangulaire car 10=1+2+3+4.

Le but de ce problème est de déterminer des nombres triangulaires qui sont les carrés d'un entier.

On rappelle que, pour tout n \in \mathbb{N}^{*}, on a :

1+2+\ldots+n=\frac{n(n+1)}{2}.

Partie A : Nombres triangulaires et carrés d'entiers

1. Montrer que 36 est un nombre triangulaire et qu'il est aussi le carré d'un entier.

2. a. Montrer que le nombre 1+2+\ldots+n est le carré d'un entier si, et seulement si, il existe un entier naturel p tel que n^{2}+n-2 p^{2}=0.

b. Montrer que le nombre 1+2+\ldots+n est le carré d'un entier si, et seulement si, il existe un entier naturel p tel que (2 n+1)^{2}-8 p^{2}=1.

1. Montrer que 36 est un nombre triangulaire et qu'il est aussi le carré d'un entier.

2. a. Montrer que le nombre 1+2+\ldots+n est le carré d'un entier si, et seulement si, il existe un entier naturel p tel que n^{2}+n-2 p^{2}=0.

b. Montrer que le nombre 1+2+\ldots+n est le carré d'un entier si, et seulement si, il existe un entier naturel p tel que (2 n+1)^{2}-8 p^{2}=1.

Partie B : Étude de l'équation diophantienne associée

On considère (\mathrm{E}) l'équation diophantienne x^{2}-8 y^{2}=1, où x et y désignent deux entiers relatifs.

1. Donner deux couples d'entiers naturels inférieurs à 20 qui sont solutions de (\mathrm{E}).

2. Démontrer que si un couple d'entiers relatifs non nuls (x\,; y) est solution de (\mathrm{E}), alors les entiers relatifs x et y sont premiers entre eux.

On considère (\mathrm{E}) l'équation diophantienne x^{2}-8 y^{2}=1, où x et y désignent deux entiers relatifs.

1. Donner deux couples d'entiers naturels inférieurs à 20 qui sont solutions de (\mathrm{E}).

2. Démontrer que si un couple d'entiers relatifs non nuls (x\,; y) est solution de (\mathrm{E}), alors les entiers relatifs x et y sont premiers entre eux.

Soient x et y deux entiers relatifs. On considère la matrice \mathrm{A}=\left(\begin{array}{ll}3 & 8 \\ 1 & 3\end{array}\right).

On définit les entiers relatifs x^\prime et y^\prime par l'égalité :

\left(\begin{array}{l}x^{\prime} \\ y^{\prime}\end{array}\right)=\mathrm{A}\left(\begin{array}{l}x \\ y\end{array}\right).

1. Exprimer x^\prime et y^\prime en fonction de x et de y.

2. Déterminer la matrice \mathrm{A}^{-1}, puis exprimer x et y en fonction de x^\prime et y^\prime.

3. Démontrer que (x\,; y) est solution de (\mathrm{E}) si, et seulement si, (x^\prime\,; y^\prime) est solution de (\mathrm{E}).

4. On considère les suites (x_n) et (y_n) définies par x_0=3, y_0=1 et, pour tout entier naturel n :

Démontrer par récurrence que, pour tout entier naturel n, le couple (x_n\,; y_n) est solution de (\mathrm{E}).

\left(\begin{array}{l}x_{n+1} \\ y_{n+1}\end{array}\right)=\mathrm{A}\left(\begin{array}{l}x_{n} \\ y_{n}\end{array}\right).

On admet que, ainsi définis, les nombres x_n et y_n sont des entiers naturels pour toute valeur de l'entier n.

Démontrer par récurrence que, pour tout entier naturel n, le couple (x_n\,; y_n) est solution de (\mathrm{E}).

À l'aide des parties précédentes, déterminer un nombre triangulaire supérieur à 2 015 qui est le carré d'un entier.

Remarque

Une équation de Pell‑Fermat est une équation diophantienne de la forme x^2 - ny^2 = 1 où n est un entier naturel qui n'est pas un carré parfait.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

17

Chapitres • 3. Divisibilité dans \boldsymbol{\mathbb{Z}} • 4. \mathbf{PGCD} et applications • 6. Calcul matriciel

Chiffrement de Hill

En 1929, le mathématicien et cryptologue Hill publie ses travaux concernant une méthode de chiffrement qui porte aujourd'hui son nom.

Le principe repose sur le choix d'une matrice \text{A} vérifiant les conditions suivantes :

- \operatorname{det}(\mathrm{A}) est non nul ;

- \operatorname{det}(\mathrm{A}) est premier avec 26.

1. Justifier que la matrice \text{A} vérifie bien les conditions demandées par l'énoncé.

2. À l'aide de la calculatrice, déterminer \mathrm{A}^{-1}.

Le chiffrement de Hill repose uniquement sur le choix de la matrice \text{A}.

Pour coder un mot ayant un nombre pair n de lettres, on procède de la manière suivante :

1. En utilisant la matrice \text{A} décrite au début de l'exercice, coder le mot JUIN par ce procédé.

Pour coder un mot ayant un nombre pair n de lettres, on procède de la manière suivante :

- on associe à chaque lettre de l'alphabet un nombre entre 0 et 25 en suivant l'ordre alphabétique ;

- on divise le mot à chiffrer en blocs de deux lettres successives. On obtient donc plusieurs blocs de nombres \left(x_{1}\,; x_{2}\right)\,; \ldots ;\left(x_{n-1}\,; x_{n}\right) ;

- on utilise alors la matrice \text{A} pour procéder au chiffrement : on calcule, pour tout entier k \in\left\{0\,; \ldots \,;\frac{n-2}{2}\right\}, \left(\begin{array}{l}y_{2 k+1} \\ y_{2 k+2}\end{array}\right)=\mathrm{A} \times\left(\begin{array}{l}x_{2 k+1} \\ x_{2 k+2}\end{array}\right).

On obtient alors les blocs \left(y_{1}\,; y_{2}\right)\,; \ldots ;\left(y_{n-1}\,; y_{n}\right) qu'on juxtapose : le mot initialement choisi est alors codé par une suite de nombres y_{1} y_{2} \ldots y_{n} ; - on réduit modulo 26 chacun de ces nombres : pour tout entier k \in\{1\,; \ldots ; n\}, on détermine le reste r_k de la division euclidienne de y_k par 26 ;

- le mot choisi est donc maintenant codé par une suite de nombres r_{1} r_{2} \ldots r_{n} ;

- on associe à chacun de ces nombres compris entre 0 et 25 une lettre selon le procédé décrit précédemment.

1. En utilisant la matrice \text{A} décrite au début de l'exercice, coder le mot JUIN par ce procédé.

2. Coder un mot de votre choix en utilisant ce procédé.

Compte tenu du processus de codage décrit ici, le mot doit être constitué d'un nombre pair de lettres.

3. Compléter le programme ci‑après afin qu'il transforme la liste initiale de nombres en la suite codée de nombres.

Compte tenu du processus de codage décrit ici, le mot doit être constitué d'un nombre pair de lettres.

3. Compléter le programme ci‑après afin qu'il transforme la liste initiale de nombres en la suite codée de nombres.

def Hill(L): n = len(L) if n%2 != 0: return 'Il faut un nombre de lettres pair !' else: for k in range(int(n/2)): L[2*k], L[2*k + 1] = ... , ... L[2*k] = L[2*k]%26 L[2*k + 1] = L[2*k + 1]%26 return L

On cherche ici à déterminer un moyen de déchiffrer un mot chiffré par le procédé précédent. Sans perte de généralité, on étudie uniquement le bloc codé \left(r_{1}\,; r_{2}\right) correspondant au couple de nombres \left(y_{1}\,; y_{2}\right) obtenu après transformation des nombres \left(x_{1}\,; x_{2}\right) du mot initial.

On note donc \mathrm{Y}=\left(\begin{array}{l}y_{1} \\ y_{2}\end{array}\right) la matrice correspondant aux nombres obtenus suite à la multiplication à gauche de la matrice \mathrm{X}=\left(\begin{array}{l}x_{1} \\ x_{2}\end{array}\right) par \text{A}.

1. Justifier que \left(x_{1}\,; x_{2}\right) est une solution du système d'équations suivant : \left\{\begin{array}{l}19 x_{1}=3 y_{1}-2 y_{2} \\ 19 x_{2}=-y_{1}+7 y_{2}\end{array}\right..

2. Montrer que \left(x_{1}\,; x_{2}\right) est une solution du système de congruences suivant : \left\{\begin{array}{l}19 x_{1} \equiv 3 r_{1}-2 r_{2}[26] \\ 19 x_{2} \equiv-r_{1}+7 r_{2}[26]\end{array}\right..

3. Déterminer un inverse de 19 modulo 26.

4. En déduire que x_1 et x_2 vérifient le système :

On note donc \mathrm{Y}=\left(\begin{array}{l}y_{1} \\ y_{2}\end{array}\right) la matrice correspondant aux nombres obtenus suite à la multiplication à gauche de la matrice \mathrm{X}=\left(\begin{array}{l}x_{1} \\ x_{2}\end{array}\right) par \text{A}.

1. Justifier que \left(x_{1}\,; x_{2}\right) est une solution du système d'équations suivant : \left\{\begin{array}{l}19 x_{1}=3 y_{1}-2 y_{2} \\ 19 x_{2}=-y_{1}+7 y_{2}\end{array}\right..

2. Montrer que \left(x_{1}\,; x_{2}\right) est une solution du système de congruences suivant : \left\{\begin{array}{l}19 x_{1} \equiv 3 r_{1}-2 r_{2}[26] \\ 19 x_{2} \equiv-r_{1}+7 r_{2}[26]\end{array}\right..

3. Déterminer un inverse de 19 modulo 26.

4. En déduire que x_1 et x_2 vérifient le système :

\left\{\begin{array}{l}x_{1} \equiv 7 r_{1}+4 r_{2}[26] \\ x_{2} \equiv 15 r_{1}+25 r_{2}[26]\end{array}\right..

5. Le codage d'un mot a donné OCRR, c'est‑à‑dire la liste \left(r_{1} \,; r_{2}\,; r_{1}^{\prime}\,; r_{2}^{\prime}\right)=(14\,; 2\,; 17\,; 17). On cherche à retrouver le mot initial.

En appliquant le résultat de la question 4. à \left(\begin{array}{c}14 \\ 2\end{array}\right) et \left(\begin{array}{c}17 \\ 17\end{array}\right), retrouver le mot initial.

En appliquant le résultat de la question 4. à \left(\begin{array}{c}14 \\ 2\end{array}\right) et \left(\begin{array}{c}17 \\ 17\end{array}\right), retrouver le mot initial.

Remarque

Lorsque le nombre de lettres est divisible par 3, il est possible de coder des blocs de trois lettres de la même manière que ci‑dessus en utilisant une matrice carrée d'ordre 3 vérifiant les mêmes conditions que dans l'énoncé.

Histoire des maths

Lester S. Hill (1891‑1961) est un mathématicien et cryptologue américain. Ses recherches reposent

principalement sur l'application des mathématiques dans les systèmes de communications et notamment

la cryptographie : le chiffrement de Hill fait partie de ses principales contributions mais il a aussi développé des méthodes pour détecter des erreurs dans les transmissions télégraphiques.

Ressource affichée de l'autre côté.

Faites défiler pour voir la suite.

Faites défiler pour voir la suite.

18

Chapitres • 3. Divisibilité dans \boldsymbol{\mathbb{Z}} • 6. Calcul matriciel

D'après bac S, Asie, 2017

Exemple simple de code correcteur

Un bit est un symbole informatique élémentaire valant soit 0, soit 1. Partie A : Ligne de transmission

Une ligne de transmission transporte des bits de données selon le modèle suivant :

On assemble bout à bout plusieurs lignes de ce type et on suppose qu'elles introduisent des erreurs de façon indépendante les unes des autres.

On étudie la transmission d'un seul bit, ayant pour valeur 1 au début de la transmission.

Après avoir traversé n lignes de transmission, on note :

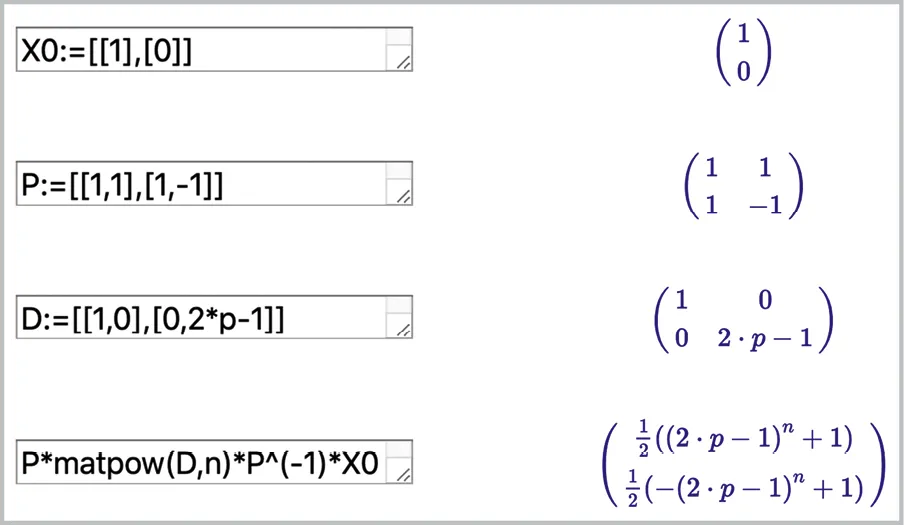

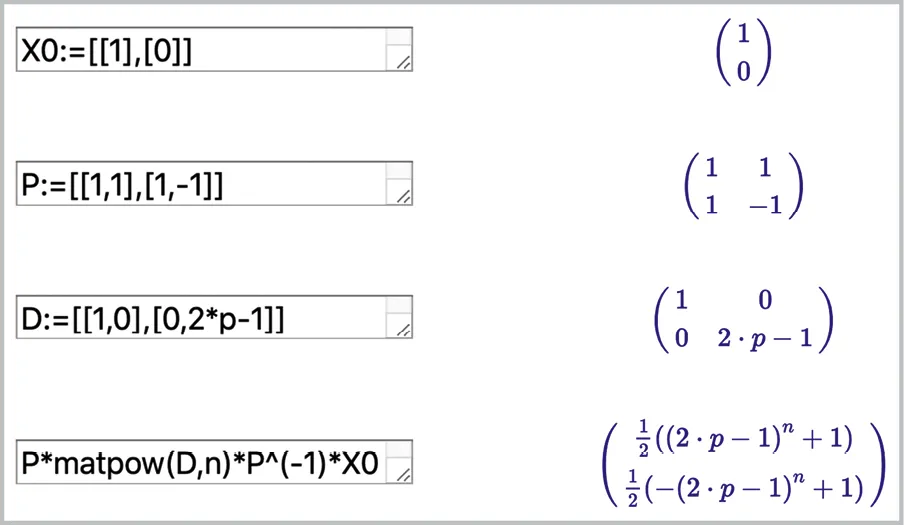

On a donc p_0=1 et q_0=0. On définit les matrices suivantes : \mathrm{A}=\left(\begin{array}{cc}p & 1-p \\ 1-p & p\end{array}\right), \mathrm{X}_{n}=\left(\begin{array}{l}p_{n} \\ q_{n}\end{array}\right) et \mathrm{P}=\left(\begin{array}{cc}1 & 1 \\ 1 & -1\end{array}\right).

On admet que, pour tout entier n, on a \mathrm{X}_{n+1}=\mathrm{AX}_{n} et donc \mathrm{X}_{n}=\mathrm{A}^{n} \mathrm{X}_{0}.

1. a. Montrer que \text{P} est inversible et déterminer \mathrm{P}^{-1}.

b. On pose \mathrm{D}=\left(\begin{array}{cc}1 & 0 \\ 0 & 2 p-1\end{array}\right). Vérifier que \mathrm{A}=\mathrm{PDP}^{-1}.

- elle transmet le bit de façon correcte avec une probabilité p ;

- elle transmet le bit de façon erronée (en changeant le 1 en 0 ou le 0 en 1) avec une probabilité 1 - p.

On assemble bout à bout plusieurs lignes de ce type et on suppose qu'elles introduisent des erreurs de façon indépendante les unes des autres.

On étudie la transmission d'un seul bit, ayant pour valeur 1 au début de la transmission.

Après avoir traversé n lignes de transmission, on note :

- p_n la probabilité que le bit reçu ait pour valeur 1 ;

- q_n la probabilité que le bit reçu ait pour valeur 0.

On a donc p_0=1 et q_0=0. On définit les matrices suivantes : \mathrm{A}=\left(\begin{array}{cc}p & 1-p \\ 1-p & p\end{array}\right), \mathrm{X}_{n}=\left(\begin{array}{l}p_{n} \\ q_{n}\end{array}\right) et \mathrm{P}=\left(\begin{array}{cc}1 & 1 \\ 1 & -1\end{array}\right).

On admet que, pour tout entier n, on a \mathrm{X}_{n+1}=\mathrm{AX}_{n} et donc \mathrm{X}_{n}=\mathrm{A}^{n} \mathrm{X}_{0}.

1. a. Montrer que \text{P} est inversible et déterminer \mathrm{P}^{-1}.

b. On pose \mathrm{D}=\left(\begin{array}{cc}1 & 0 \\ 0 & 2 p-1\end{array}\right). Vérifier que \mathrm{A}=\mathrm{PDP}^{-1}.

c. Montrer que, pour tout entier n \geqslant 1, \mathrm{A}^{n}=\mathrm{PD}^{n} \mathrm{P}^{-1}.

d. En vous appuyant sur la copie d'écran d'un logiciel de calcul formel donnée ci‑dessous, déterminer une expression de q_n en fonction de n.

2. On suppose dans cette question que p vaut 0{,}98. On rappelle que le bit avant transmission a pour valeur 1.

On souhaite que la probabilité que le bit reçu ait pour valeur 0 soit inférieure ou égale à 0{,}25.

Combien peut‑on, au maximum, aligner de telles lignes de transmission ?

d. En vous appuyant sur la copie d'écran d'un logiciel de calcul formel donnée ci‑dessous, déterminer une expression de q_n en fonction de n.

2. On suppose dans cette question que p vaut 0{,}98. On rappelle que le bit avant transmission a pour valeur 1.

On souhaite que la probabilité que le bit reçu ait pour valeur 0 soit inférieure ou égale à 0{,}25.

Combien peut‑on, au maximum, aligner de telles lignes de transmission ?

On rappelle qu'un bit est un symbole informatique élémentaire valant soit 0, soit 1. On considère un « mot » formé de quatre bits que l'on note b_1, b_2, b_3 et b_4.

Par exemple, pour le mot 1101, on a b_1=1, b_2=1, b_3=0 et b_4=1.

On ajoute à cette liste une clé de contrôle c_1c_2c_3 formée de trois bits :

- c_1 est le reste de la division euclidienne de b_{2}+b_{3}+b_{4} par 2 ;

- c_2 est le reste de la division euclidienne de b_{1}+b_{3}+b_{4} par 2 ;

- c_3 est le reste de la division euclidienne de b_{1}+b_{2}+b_{4} par 2.

On appelle alors « message » la suite de sept bits formée des quatres bits du mot et des trois bits de contrôle.

1. Préliminaires

a. Justifier que c_1, c_2 et c_3 ne peuvent prendre comme valeurs que 0 ou 1.

b. Calculer la clé de contrôle associée au mot 1001.

Démontrer que si on change la valeur de b_1 et que l'on recalcule la clé, alors c_1 est inchangée, c_2 est modifiée et c_3 est modifiée.

3. On suppose que, durant la transmission du message, au plus, un des sept bits a été transmis de façon erronée. À partir des quatre premiers bits du message reçu, on recalcule les trois bits de contrôle, et on les compare avec les bits de contrôle reçus.

Sans justification, compléter le tableau ci‑dessous. La lettre F signifie que le bit de contrôle reçu ne correspond pas au bit de contrôle calculé et J que ces deux bits sont égaux.

| Bit erroné ⇢ | \boldsymbol{b_1} | \boldsymbol{b_2} | \boldsymbol{b_3} | \boldsymbol{b_4} | \boldsymbol{c_1} | \boldsymbol{c_2} | \boldsymbol{c_3} | Aucun |

| Bit de contrôle calculé ⇣ | ||||||||

| \boldsymbol{c_1} | J |

|

|

|

|

|

|

|

| \boldsymbol{c_2} | F |

|

|

|

|

|

|

|

| \boldsymbol{c_3} | F |

|

|

|

|

|

|

|

4. Justifier rapidement, à l'aide du tableau, que si un seul bit reçu est erroné, on peut dans tous les cas déterminer lequel et corriger l'erreur.

5. Voici deux messages de sept bits : \mathrm{A} = 0100010 et \mathrm{B} = 1101001. On admet que chacun d'eux comporte au plus une erreur de transmission.

Préciser s'il y a une erreur et la corriger.

Préciser s'il y a une erreur et la corriger.

Une erreur sur la page ? Une idée à proposer ?

Nos manuels sont collaboratifs, n'hésitez pas à nous en faire part.

j'ai une idée !

Oups, une coquille